网络安全体系与安全模型 构建网络与信息安全软件开发框架

在日益复杂的网络环境中,信息安全已成为全球关注的焦点。其中,网络安全体系与安全模型为保护信息资产提供了系统化的方法论,而网络与信息安全软件的开发则是将这些理论转化为实际防御能力的关键环节。本文将从网络安全体系结构、主要安全模型以及软件开发实践三个方面展开讨论。

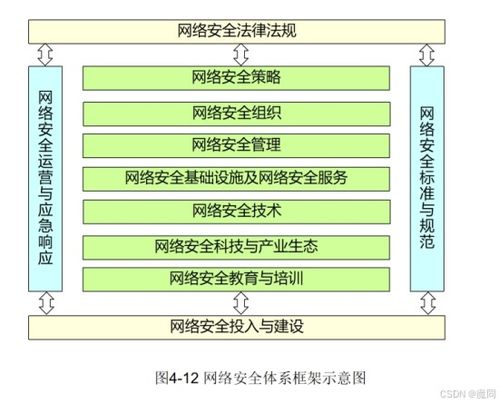

一、网络安全体系结构

网络安全体系结构是组织信息保护策略的顶层设计,通常遵循分层防护原则。典型的体系包括物理安全层、网络边界防护层、主机系统层和应用数据层。物理安全层确保硬件设施不受未授权访问;网络边界防护通过防火墙、入侵检测系统(IDS)和虚拟专用网络(VPN)隔离内外网络;主机系统层强化操作系统和应用程序配置;应用数据层则采用加密和访问控制技术保护核心信息。这种分层设计能够实现纵深防御,即使某一层被突破,其他层级仍可提供保护。

二、主要安全模型

安全模型为网络安全提供了理论指导和评估标准。经典模型如Bell-LaPadula模型侧重于机密性,通过“不上读、不下写”规则防止信息从高安全级流向低安全级;Biba模型则关注完整性,禁止低完整性主体修改高完整性对象。Clark-Wilson模型通过“良构事务”和职责分离确保商业环境中的数据一致性。这些模型不仅帮助识别潜在威胁,还为安全策略的制定提供了数学基础。在实际应用中,模型常被整合到安全开发生命周期(SDLC)中,确保从需求分析到部署维护各阶段均嵌入安全考量。

三、网络与信息安全软件开发实践

开发安全的网络与信息软件需融合工程方法与安全原则。在需求阶段,应采用威胁建模(如STRIDE框架)识别潜在攻击面;设计阶段需遵循最小权限原则和防御深度策略;编码阶段应避免常见漏洞(如缓冲区溢出、SQL注入),并借助静态分析工具进行代码审查;测试阶段则结合渗透测试和模糊测试验证软件韧性。DevSecOps理念强调将安全左移,通过自动化工具在持续集成/持续部署(CI/CD)流水线中嵌入安全检查。例如,使用SAST(静态应用安全测试)和DAST(动态应用安全测试)工具可早期发现漏洞,降低修复成本。

健全的网络安全体系与安全模型为信息保护奠定了理论基础,而高质量的软件开发则是实现这些理念的桥梁。随着人工智能和零信任架构的普及,安全模型和开发实践将不断演进,以应对新兴威胁。组织应持续投资于安全人才培养和技术创新,方能构筑坚不可摧的网络防线。

如若转载,请注明出处:http://www.pixiv-sensei.com/product/15.html

更新时间:2026-03-02 17:40:24