开源软件安全 应对网络安全挑战的开发实践与策略

在数字化时代,开源软件已成为信息技术基础设施的核心组成部分。开源项目的开放性在带来协作创新与快速迭代优势的也带来了独特的网络安全挑战。开发者、企业及社区需要采取系统性方法,确保开源软件在网络与信息安全软件开发过程中的安全性和可靠性。

一、开源软件面临的主要安全挑战

开源软件的安全挑战主要源于其开发模式与生态特性:

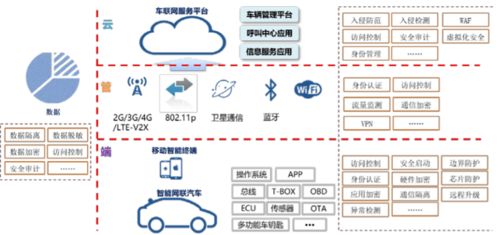

- 供应链风险:开源组件常被集成到商业软件中,形成复杂的依赖链。单一组件的漏洞可能影响下游数百甚至数千个项目。近年来的 Log4Shell、Heartbleed 等重大漏洞事件凸显了此类风险。

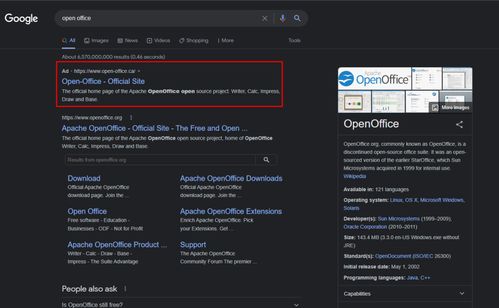

- 代码透明度与攻击面:公开的代码库使潜在攻击者能够分析代码逻辑、寻找漏洞,甚至植入恶意代码。虽然“通过隐匿实现安全”并非有效策略,但透明度确实增加了被针对性攻击的可能性。

- 维护可持续性:许多开源项目依赖志愿开发者维护,可能出现维护者倦怠、项目停滞或突然弃置的情况,导致已知漏洞无人修复。

- 许可证合规与法律风险:复杂的开源许可证可能引入法律义务,不规范的集成或分发可能引发知识产权纠纷。

- 配置与部署安全:即使软件本身安全,不当的配置、弱密码或暴露的接口仍可导致系统被入侵。

二、开发阶段的安全实践

在软件开发阶段融入安全考量是构建安全开源软件的基础:

- 安全开发生命周期(SDLC):将安全活动融入需求分析、设计、编码、测试、部署和维护各阶段。采用威胁建模方法,在早期识别潜在威胁并设计缓解措施。

- 安全编码与代码审查:遵循安全编码规范(如 OWASP 安全编码实践),使用静态应用程序安全测试(SAST)工具自动化检查代码漏洞。实施严格的代码审查流程,尤其是对安全关键模块。

- 依赖管理:使用软件组成分析(SCA)工具持续扫描项目依赖,识别已知漏洞(参考 CVE 数据库)和许可证风险。优先选择维护活跃、安全记录良好的依赖项。

- 自动化测试与持续集成:建立包含安全测试的 CI/CD 流水线,自动化运行动态应用程序安全测试(DAST)、模糊测试和依赖检查。确保每次提交都经过基本安全验证。

三、维护与运营阶段的安全策略

软件发布后的安全维护同样至关重要:

- 漏洞响应与管理:建立公开的漏洞报告渠道(如 SECURITY.md 文件),制定清晰的漏洞披露政策。成立应急响应团队,对报告漏洞进行分级、修复和发布安全更新。积极参与 CVE 编号分配流程。

- 持续监控与更新:监控安全公告列表、依赖项更新和社区讨论。为长期支持版本制定补丁策略,及时向后移植关键安全修复。

- 社区协作与知识共享:通过漏洞赏金计划激励外部安全研究人员。参与行业安全倡议,如 OpenSSF(开源安全基金会)的项目,共享最佳实践和工具。

- 用户教育与文档:提供安全配置指南、最佳实践文档和升级说明。明确告知用户安全支持期限和终止日期。

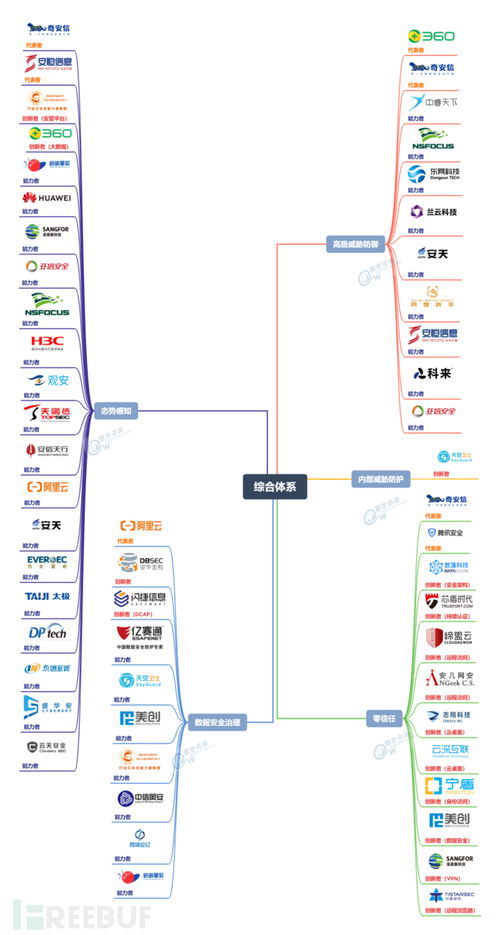

四、生态系统层面的协同防御

开源安全是集体责任,需要生态系统各方的协作:

- 企业参与与投资:企业用户应回馈其依赖的开源项目,通过资金支持、代码贡献或员工参与维护来提升项目可持续性。

- 标准化与认证:推动安全开发框架(如 NIST SSDF、OWASP SAMM)在开源项目中的采用。发展基于事实的安全评估标准,避免“安全虚荣指标”。

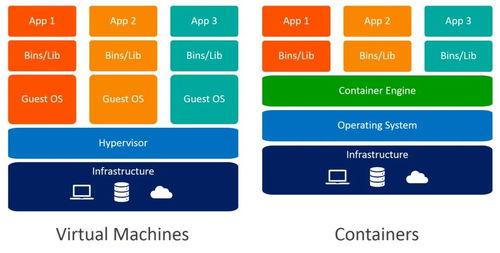

- 基础设施加固:保护代码托管平台、构建服务器和包仓库的安全,实施双因素认证、签名提交和可重复构建。

- 新兴技术应用:探索形式化验证、内存安全语言(如 Rust、Go)在关键模块的应用,从根本上减少漏洞类别。

五、未来展望

随着软件供应链安全受到全球监管关注(如美国行政令 14028、欧盟网络韧性法案),开源安全正从社区自律走向法规合规。人工智能辅助代码分析、区块链增强的供应链溯源等新技术将为开源安全提供新工具。技术手段终需与社区文化、经济模型和治理结构相结合,方能构建真正韧性的开源生态系统。

开源软件的安全并非一劳永逸的目标,而是需要持续投入和协作的动态过程。通过将安全嵌入开发文化、采用系统化工具链、加强跨社区合作,我们既能享受开源创新的红利,又能有效管理其伴随的风险,共同构建更可信的数字世界。

如若转载,请注明出处:http://www.pixiv-sensei.com/product/39.html

更新时间:2026-02-28 19:07:40